VDI は社内などの組織内からの接続もそうですが,社外 (自宅や外出先) からの利用が多いソリューションです.

Unified Access Gateway を利用することで VDI インフラを外部から安全に利用させることができるようになります.

VMware Hoirzon – Unified Access Gateway の利用 (UAG の展開)

Unified Access Gateway を利用することで安全に外部からのアクセスを引き受けることができます.

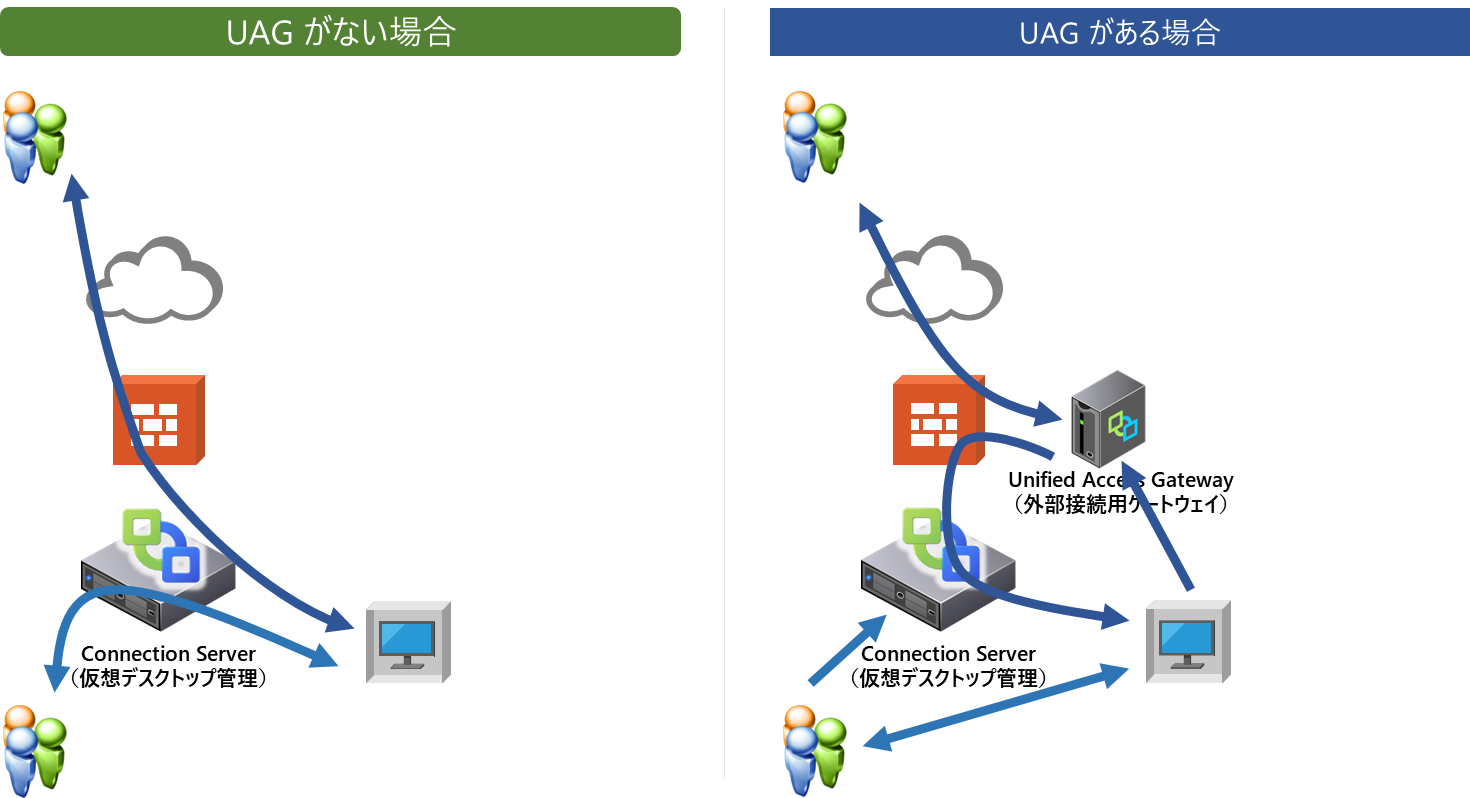

まずは Unified Access Gateway がある場合,ない場合のアクセスについて解説します.

Unified Access Gateway とは

Unified Access Gateway (UAG) は主に外部 (インターネット) から VDI を利用する際のアクセス先として利用されます.

Unified Access Gateway (UAG) がない場合

UAG が無い場合,外部から接続サーバー (Connection Server) に対して接続を許可するようなファイアーウォールポリシーが必要になります.

接続にあたり,接続サーバー (Connection Server) はトンネルモード (プロキシーモード) で動作させる必要があり,VDI 通信は常に接続サーバーを介して仮想デスクトップと行う形となります.

上図の例の場合,外部からの接続および内部からの接続共に同じ接続サーバー (Connection Server) を利用する形で図示していますが,この構成の場合両方の接続がトンネルモードとなります.

常に接続サーバーを経由するトラフィックとなるため,メンテナンス性が悪い構成となります.

Unified Access Gateway (UAG) がある場合

UAG がある場合,外部からの接続は Unified Access Gateway (UAG) に対して接続を許可するようなファイアーウォールポリシーを構成することになります.

UAG が接続・認証を受け付けたら接続サーバーは UAG と連携して認証,仮想デスクトップへの接続割当てを実施します.

以降 VDI の通信は UAG と 仮想デスクトップの間で行われます.つまり,Unified Access Gateway (UAG) がプロキシーとして動作します.この構成の場合接続サーバー (Connection Server) はトンネルモード (プロキシーモード) である必要はありません.

上図の例の場合,外部からの接続および内部からの接続共に同じ接続サーバー (Connection Server) を利用する形で図示していますが,外部からの接続は Unified Access Gateway (UAG) がプロキシー動作,接続サーバーは非トンネルモードで動作します.

内部からの接続の場合,接続サーバーに認証,仮想デスクトップの割当てが完了したらクライアントと仮想デスクトップは直接通信を行う構成となります.

Unified Access Gateway (UAG) の展開

Unified Access Gateway は OVA (Open Virtual Appliance) として提供されています.OVA を展開する際にウィザードによって必要事項を入力すると,入力内容に沿って展開・設定が行われます.

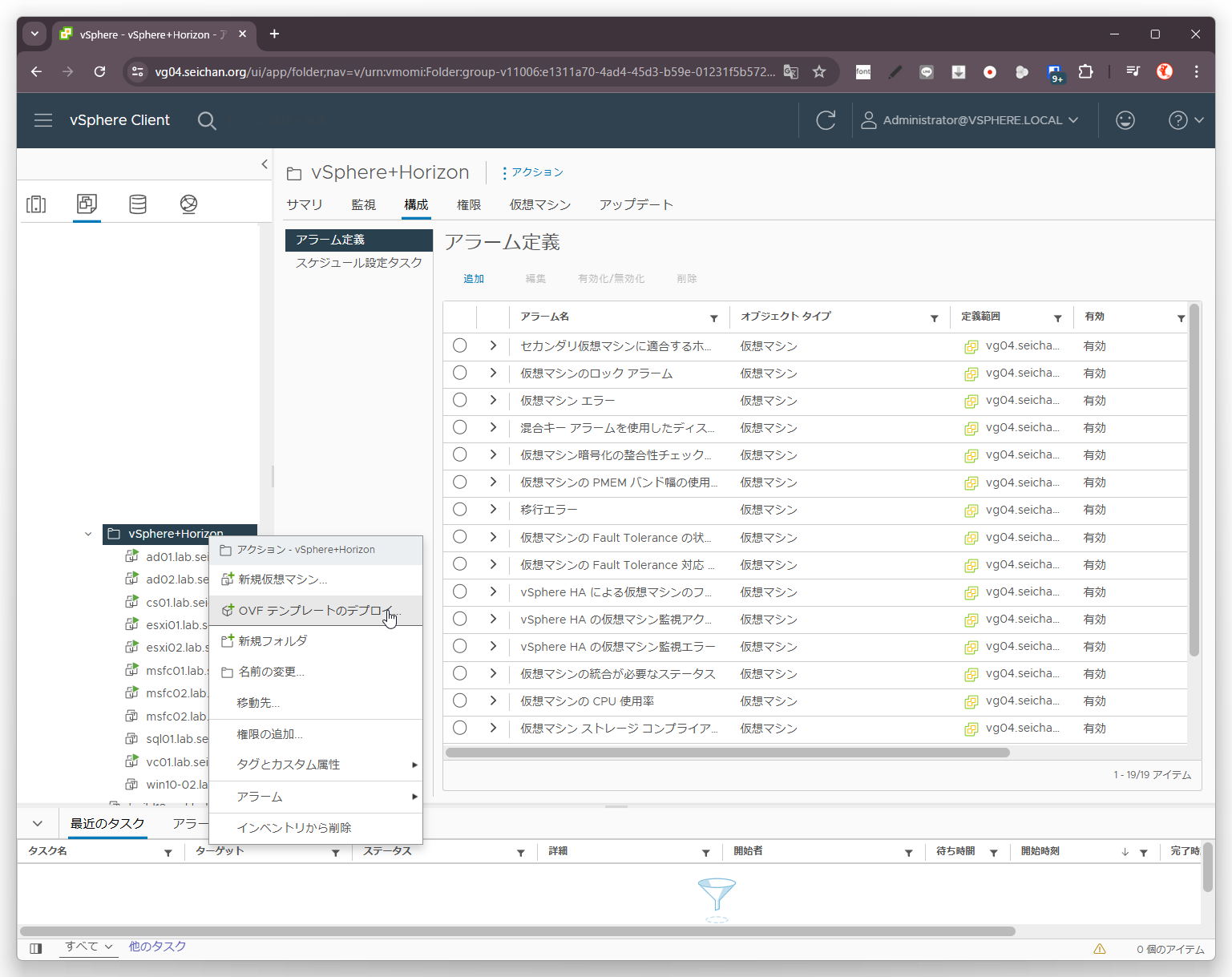

Unified Access Gateway を展開するフォルダーを選択,右クリックで「OVF テンプレートのデプロイ」をクリックします.

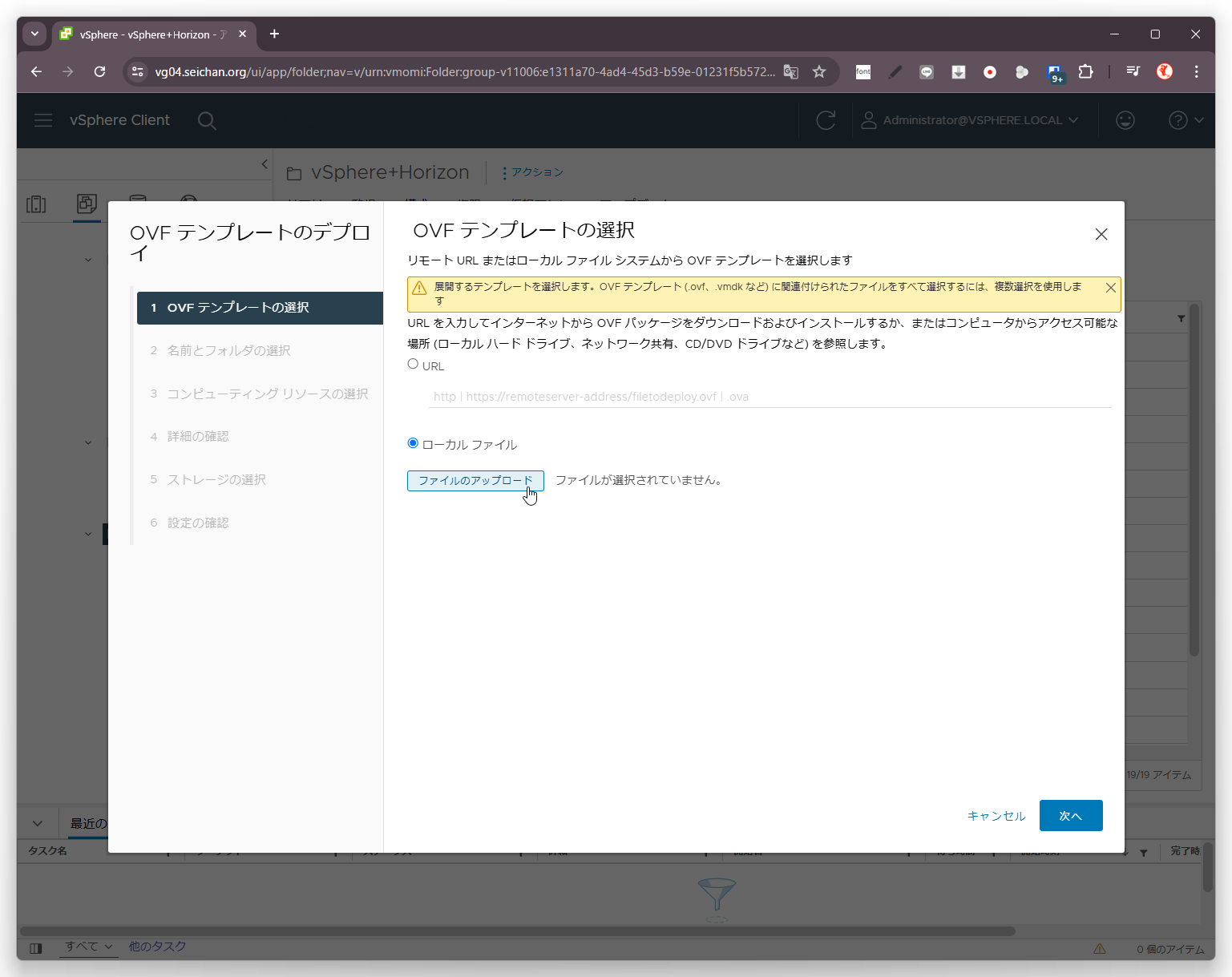

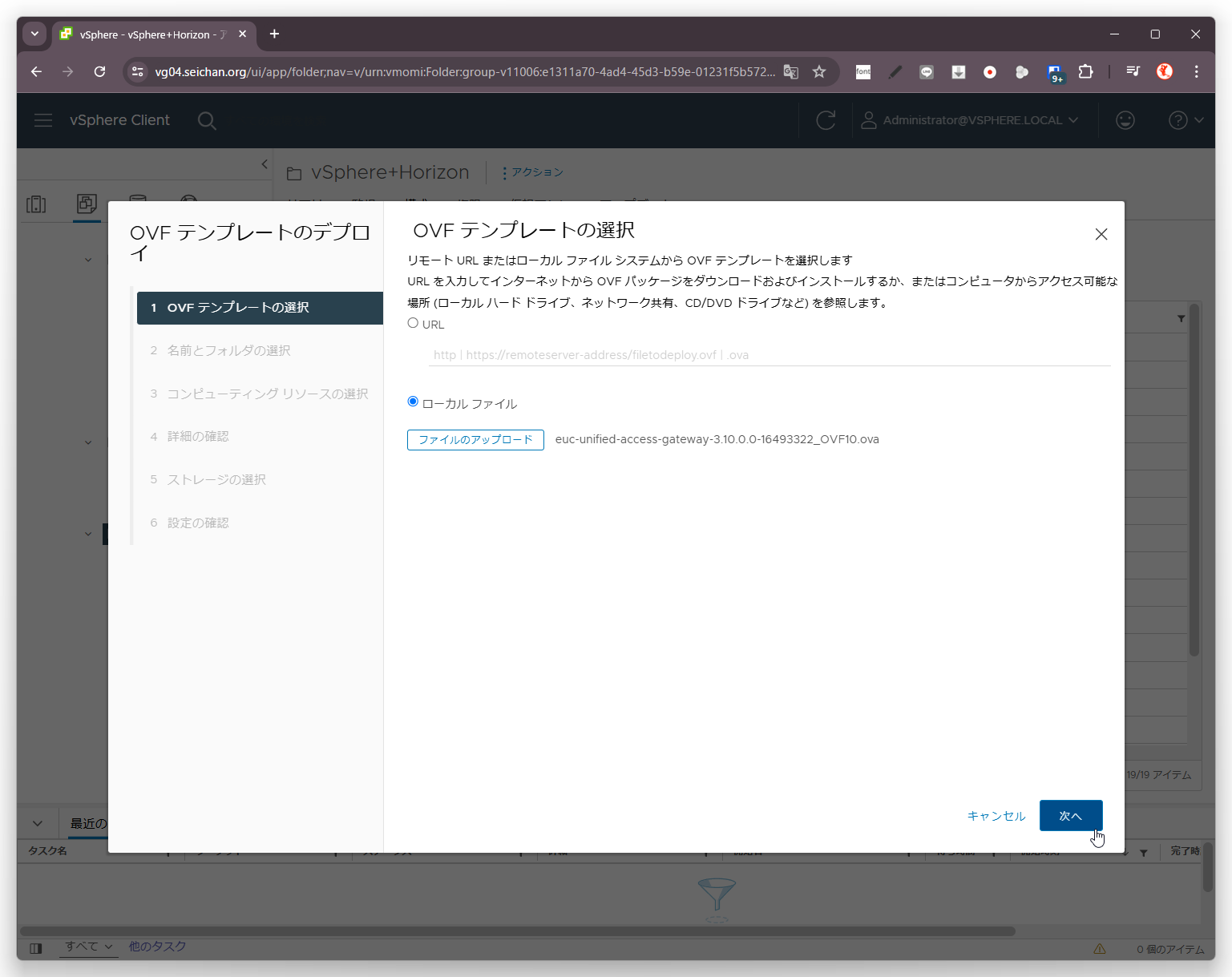

「OVF テンプレートの選択」画面で「ローカルファイル」を選択して「ファイルのアップロード」をクリックします.

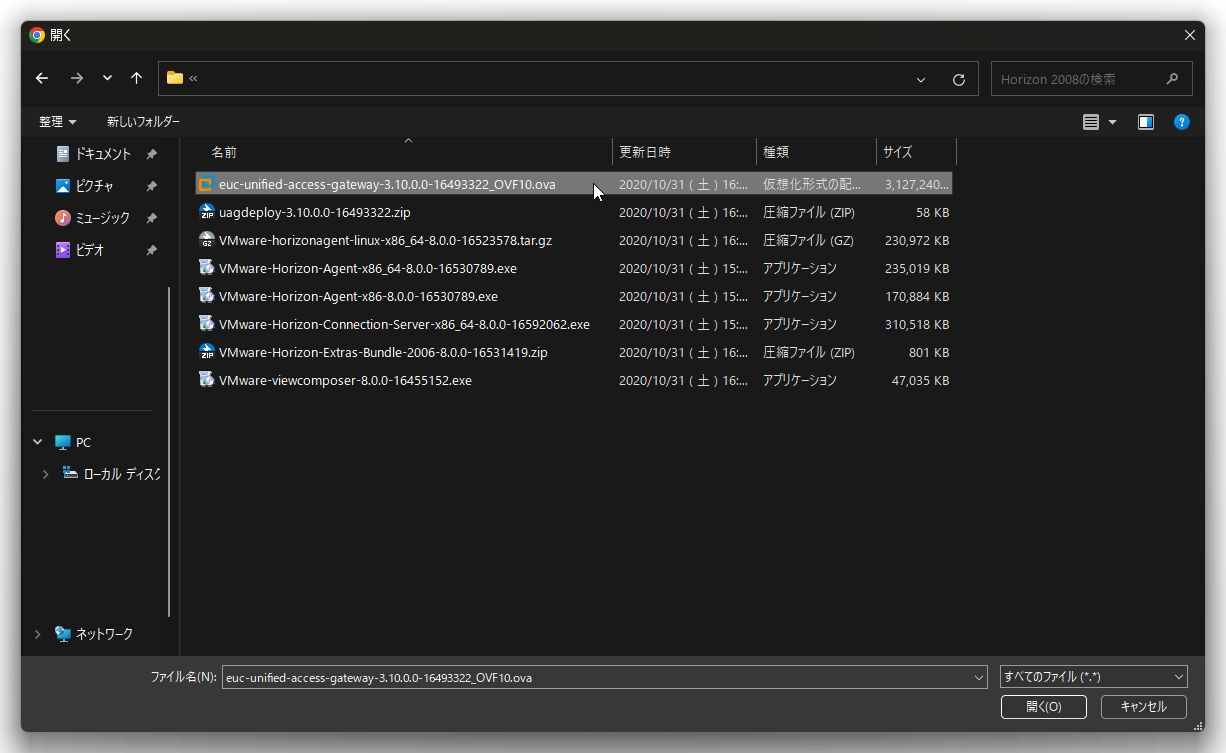

ファイルの選択画面が表示されますので Unified Access Gateway の OVA ファイルを選択して「開く」をクリックします.

「OVF テンプレートの選択」に戻ります.選択した OVA ファイル名が表示されていることを確認して「次へ」をクリックします.

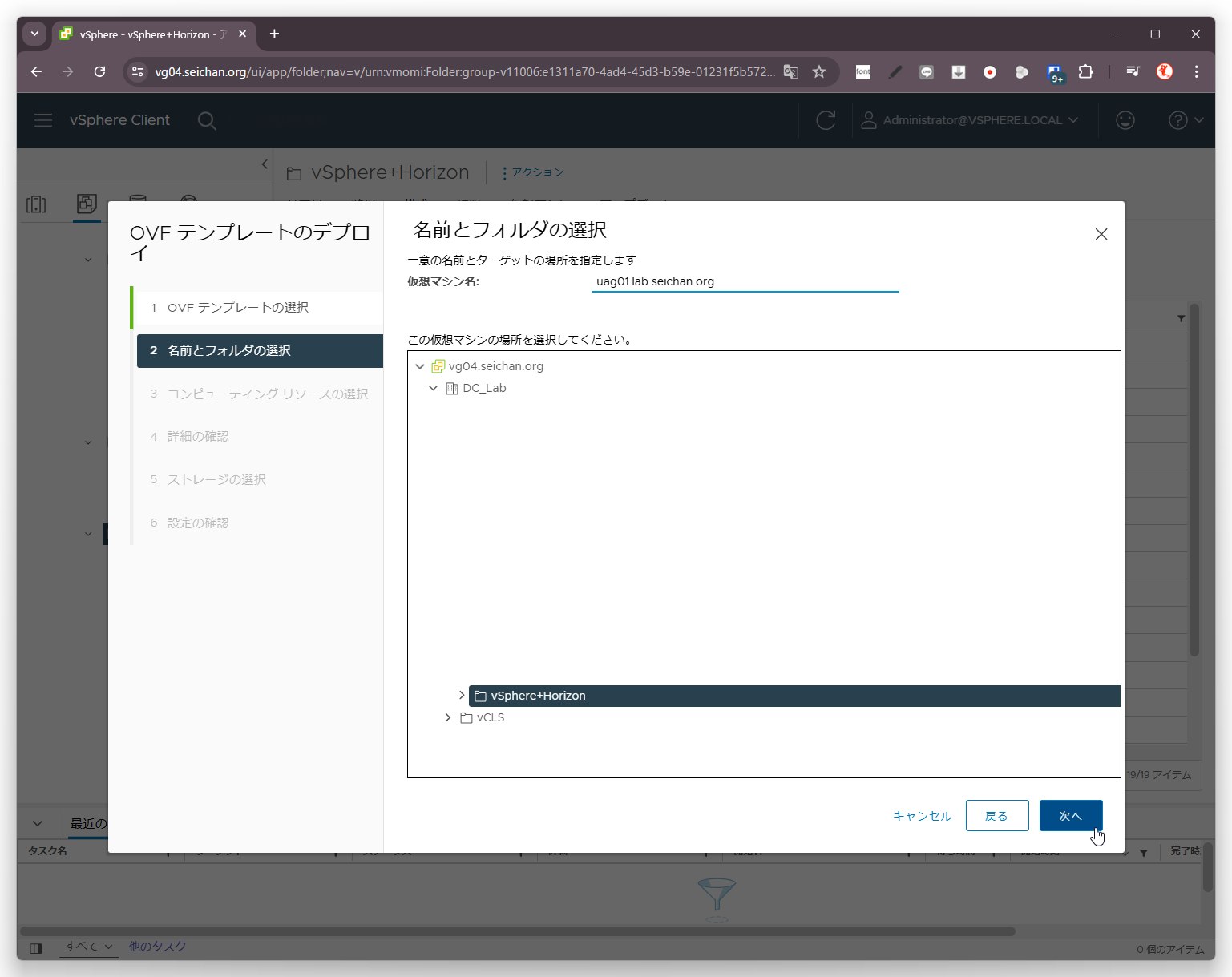

「名前とフォルダの選択」画面では仮想マシン名の入力と展開場所を選択して「次へ」をクリックします.

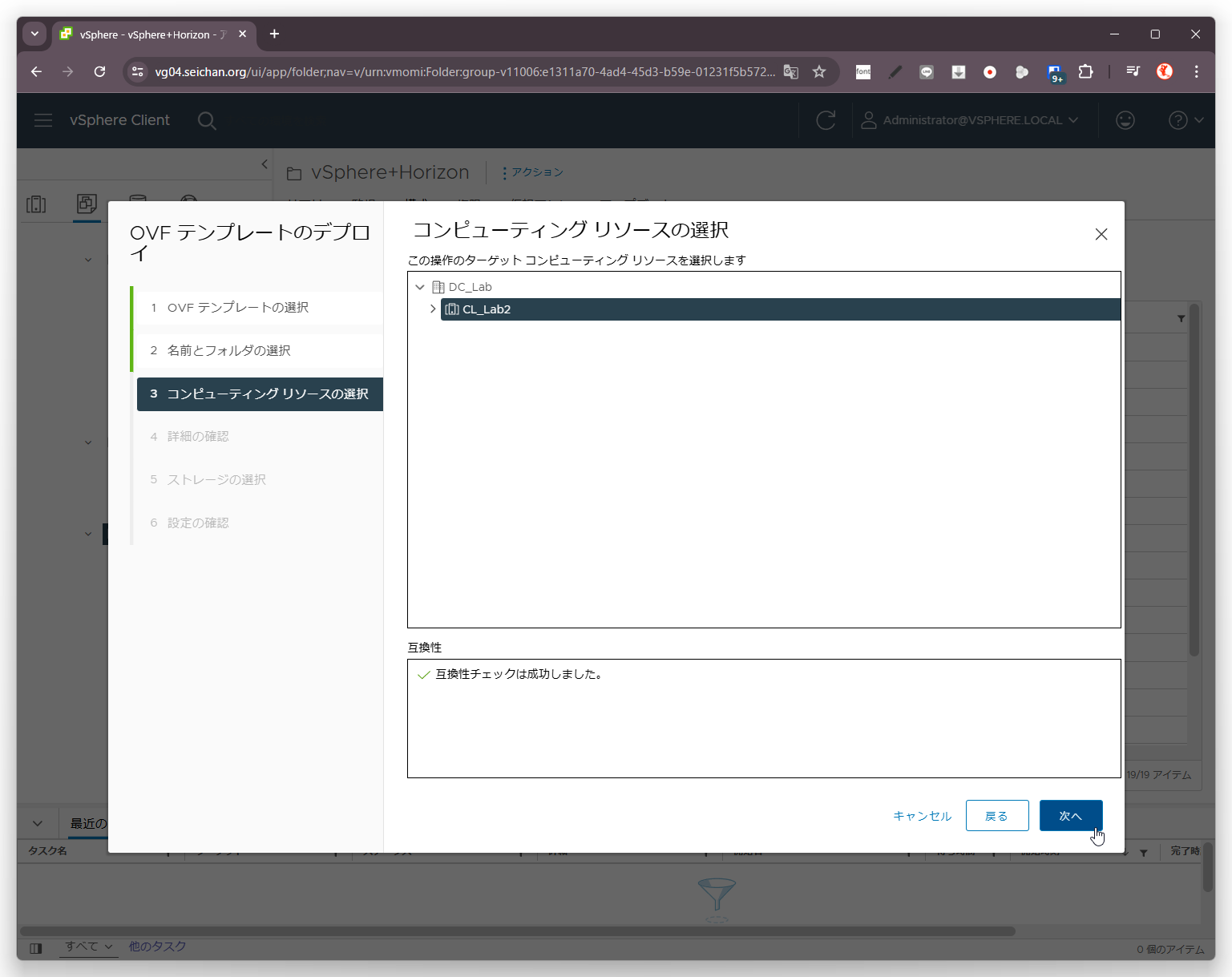

「コンピューティングリソースの選択」では展開するクラスターやホストを選択して「次へ」をクリックします.

通常はクラスター構成にしていると思いますのでクラスターを選択してください.

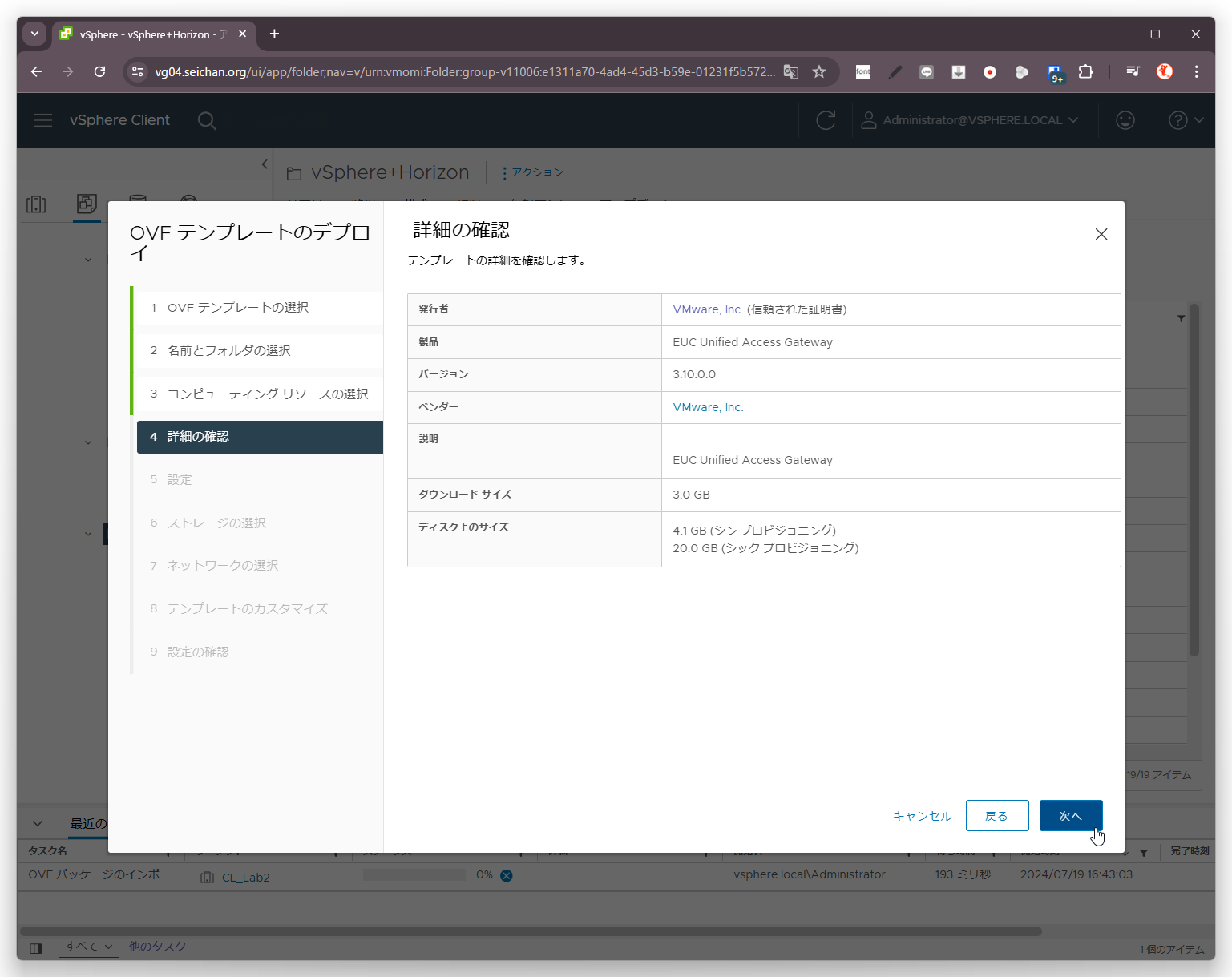

「詳細の確認」では OVA テンプレートの内容について確認が求められます.ここでは製品やバージョンがあっているか確認し「次へ」をクリックします.

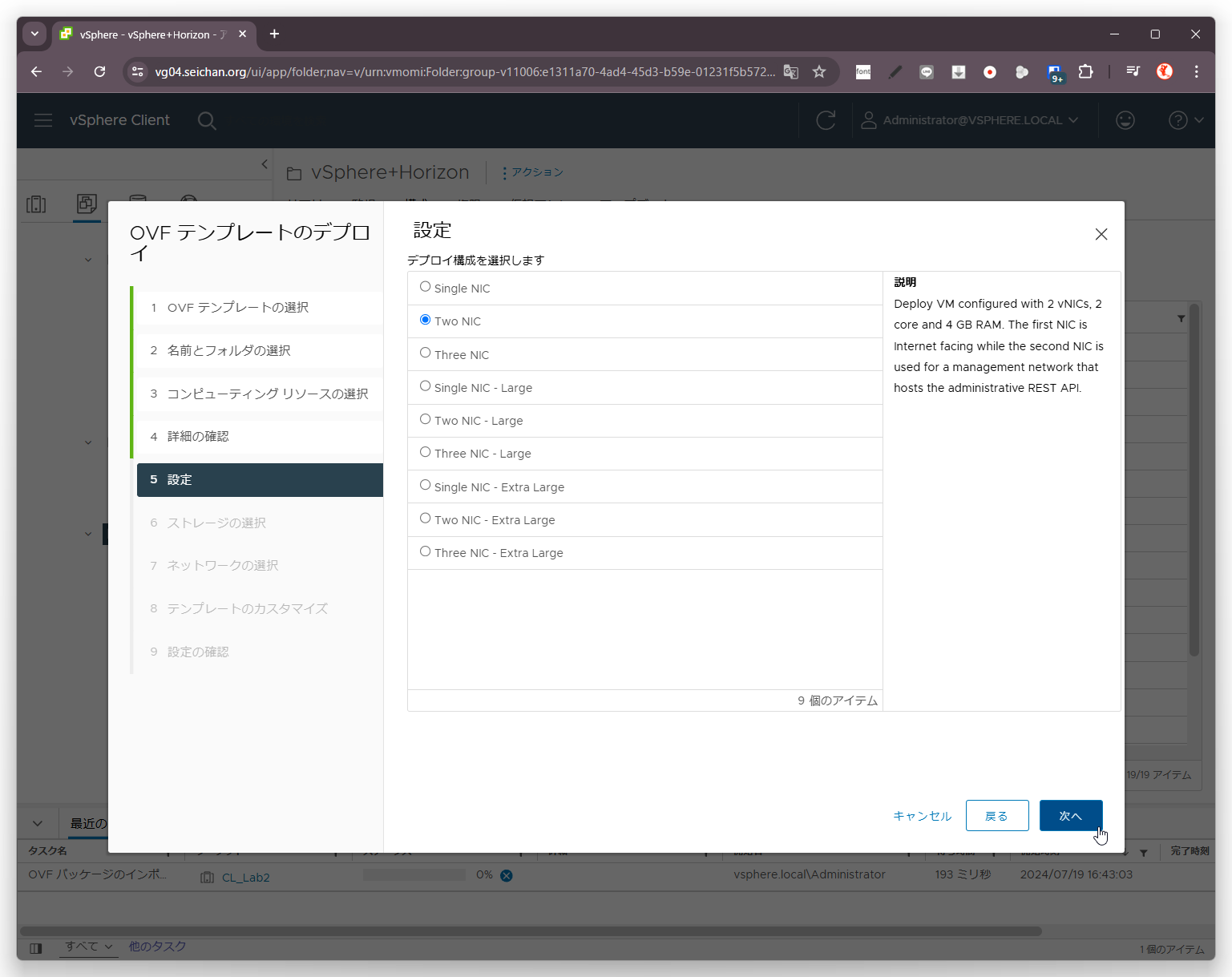

「設定」ではアプライアンスのサイジング,ネットワークインターフェイスの数を指定します.

アプライアンスのサイズ (スペック)

- 標準 (空白)

2,000 の VDI 接続,または 10,000 の Workspace ONE UEM を処理可能なスペックです.2 vCPU / 4GB RAM の構成でデプロイされます. - Large (大規模)

は 2,000 の VDI 接続,または 150,000 の Workspace ONE UEM を処理可能なスペックです.4 vCPU / 16GB RAM の構成でデプロイされます.

VDI の接続は UAG あたり2,000 であることに変わりがないことに注意してください. - Extra Large (特大規模)

は 2,000 の VDI 接続,または 200,000 の Workspace ONE UEM を処理可能なスペックです.8 vCPU / 32GB RAM の構成でデプロイされます.

VDI の接続は UAG あたり2,000 であることに変わりがないことに注意してください.

VDI の接続についてはどの構成でも 1台の Unified Access Gateway (UAG) あたり 2,000 です.従って VDI をメインに利用する場合は通常規模のアプライアンスを接続数に合わせて並列に展開することになります.

ネットワーク (NIC) 構成

- Singile NIC

PoC (検証) 向けです.外部・内部・管理の通信がすべて1つの NIC に割り当てられます.

メーカーも本番環境向けでは無いと KB などで記載していますので本番環境では利用しないようにしましょう. - Two NIC

外部と内部・管理の2つの NIC を利用する構成です.

Two NIC または Three NIC が本番環境向けです.内部通信と管理通信を分けたいかどうかで Two/Three を決定してください. - Three NIC

外部と内部と管理をそれぞれ別の NIC を割り当てる構成です.

基本的には Two NIC (2つの NIC) で十分だと思います.システム構成で管理NWとして分離するような構成の場合は Three NIC の構成をとりましょう.

アプライアンスサイズ,NIC の数を決定したらそれに合わせて選択して「次へ」をクリックします.

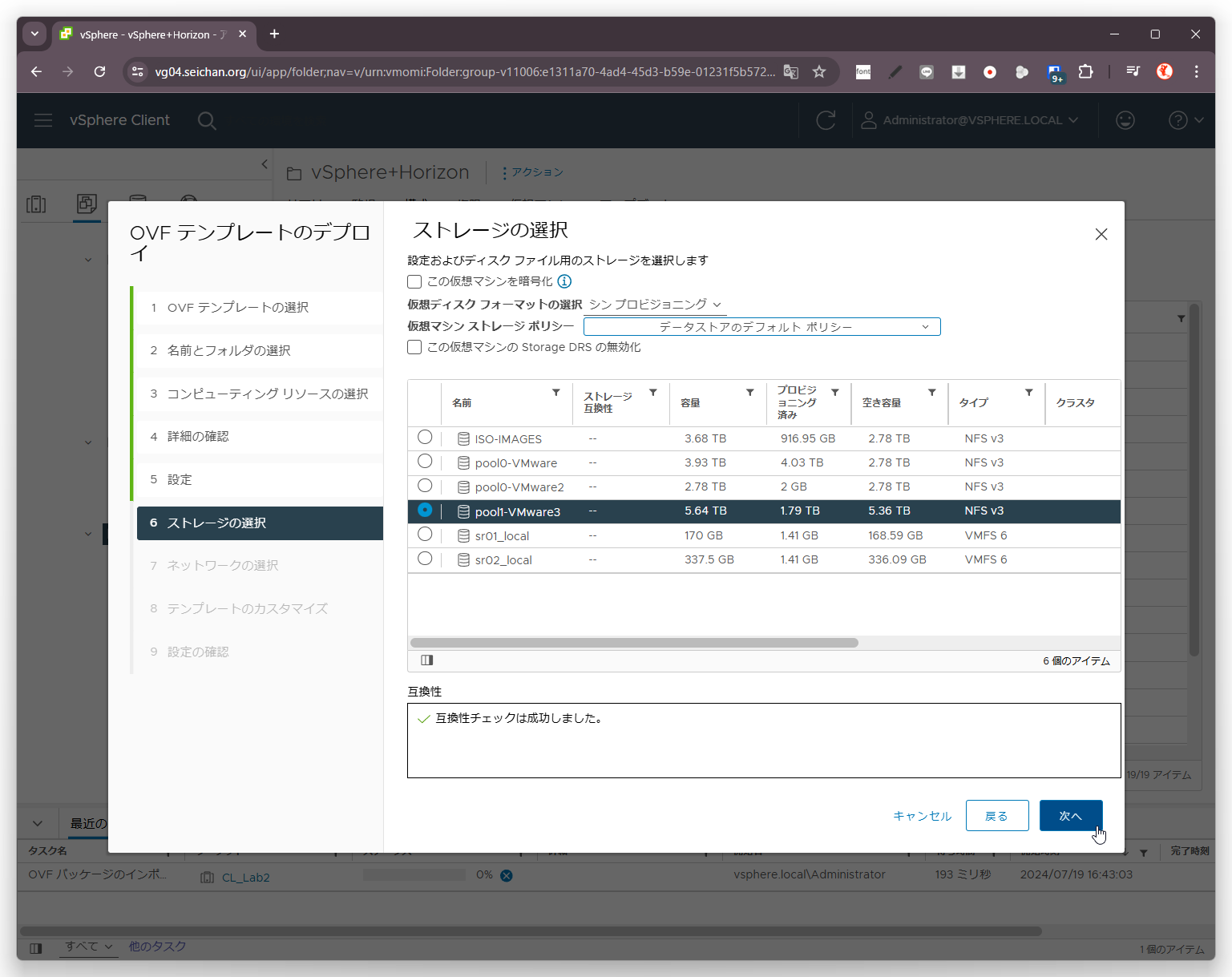

「ストレージの選択」では Unified Access Gateway アプライアンスを展開するデータストアを選択して「次へ」をクリックします.

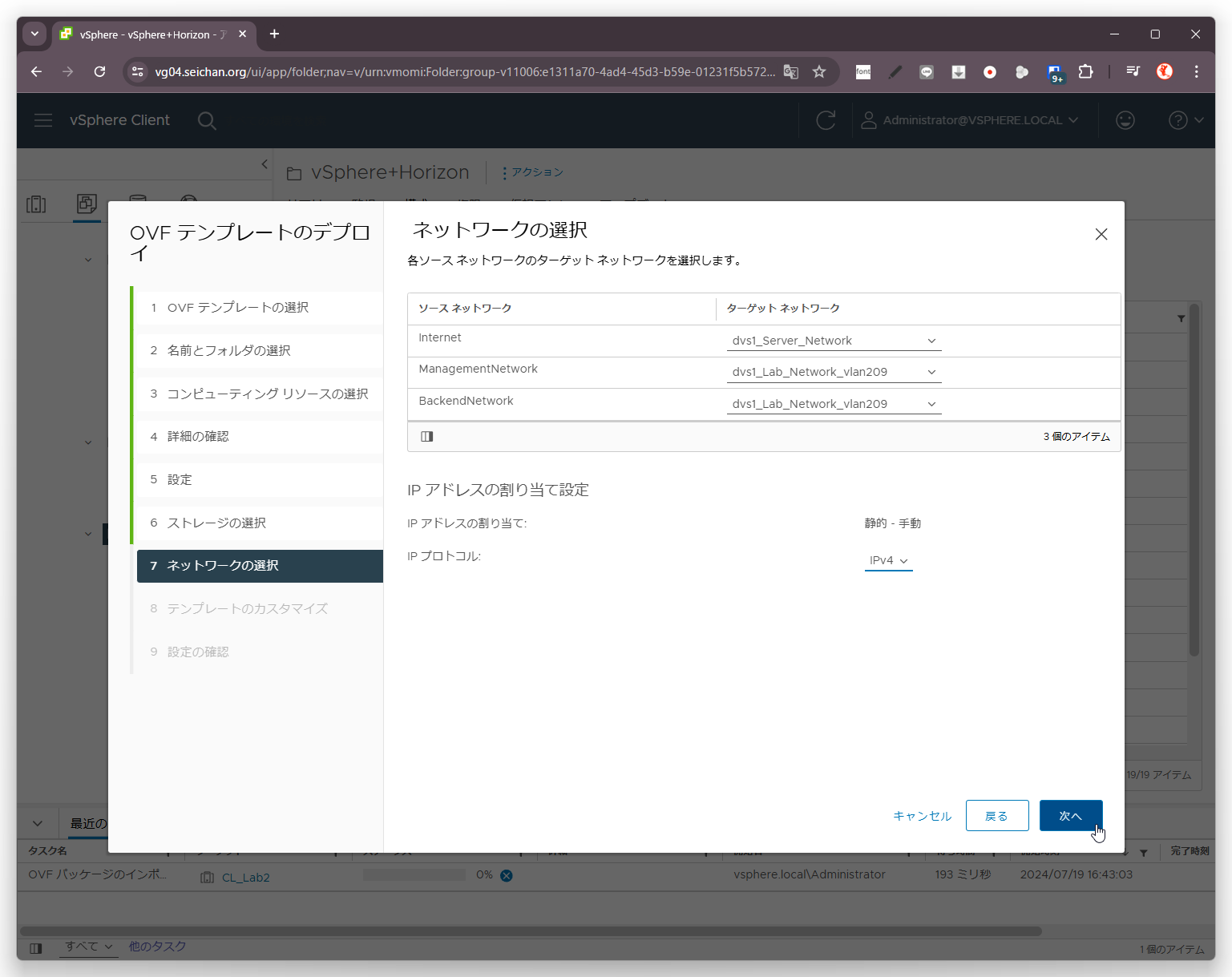

「ネットワークの選択」では,通信とそれを担当する仮想マシンネットワークを割り当てます.

- Internet

インターネット (外部) との通信をやり取りするためのインターフェイスです. - ManagementNetwork

管理通信 (管理画面のアクセスやログの送信など) を行うためのインターフェイスです.

Two NIC の場合は Management と次に説明する BackendNetwork は同じポートグループを選択します. - BackendNetwork

vCenter Server や接続サーバー (Connection Server),仮想デスクトップと通信するインターフェイスです.

ポートグループの割当てが完了したら,IP プロトコルを指定して「次へ」をクリックします.

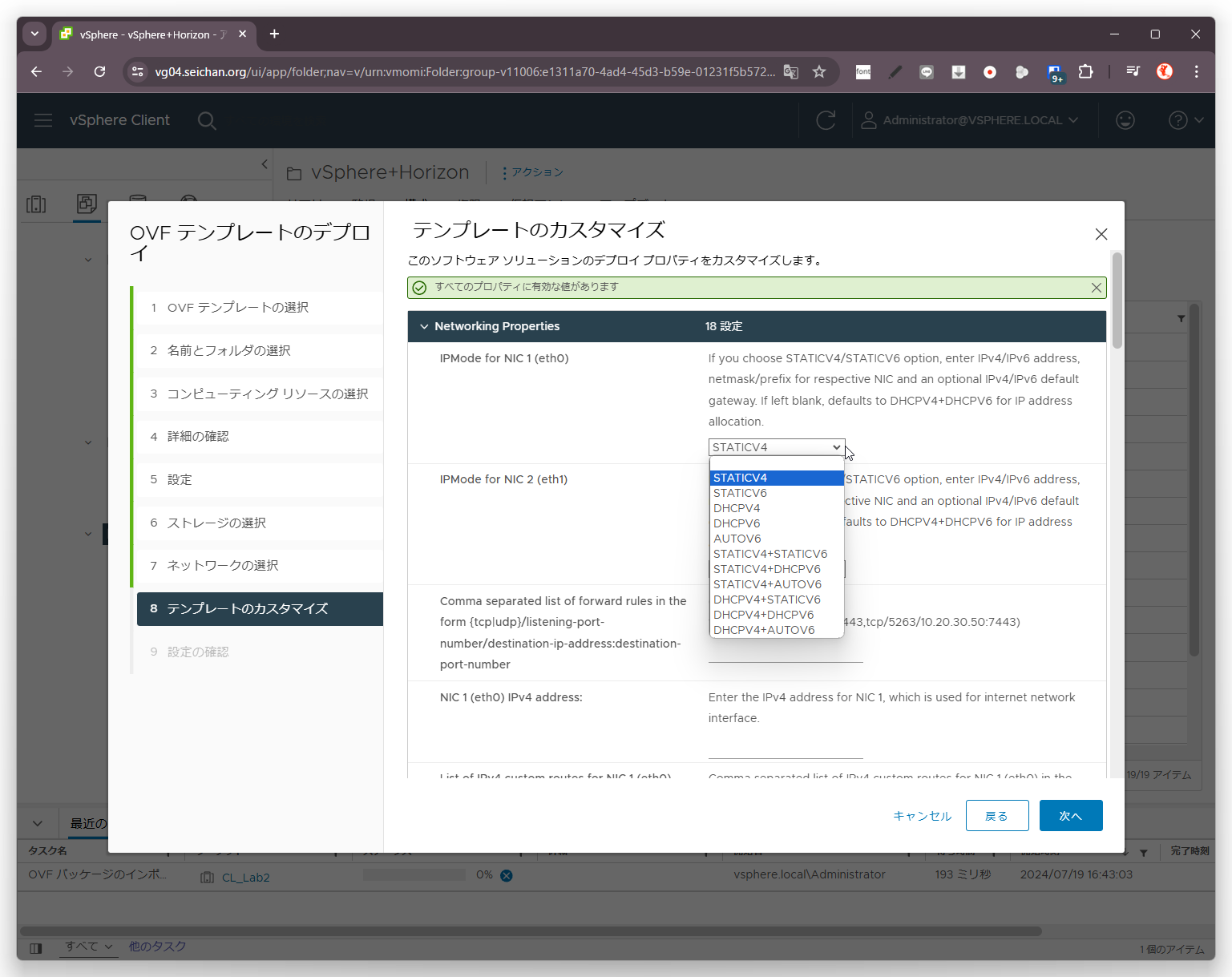

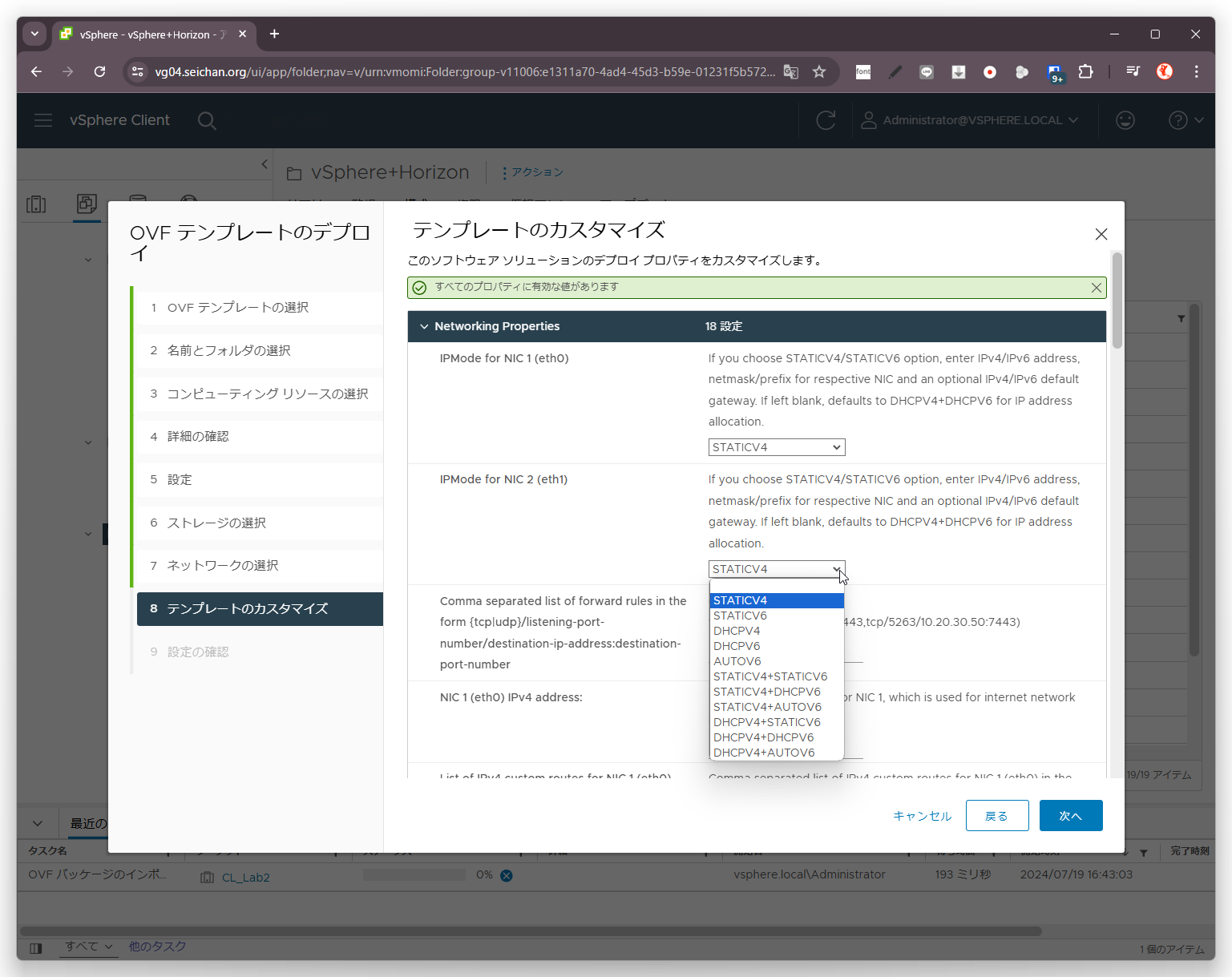

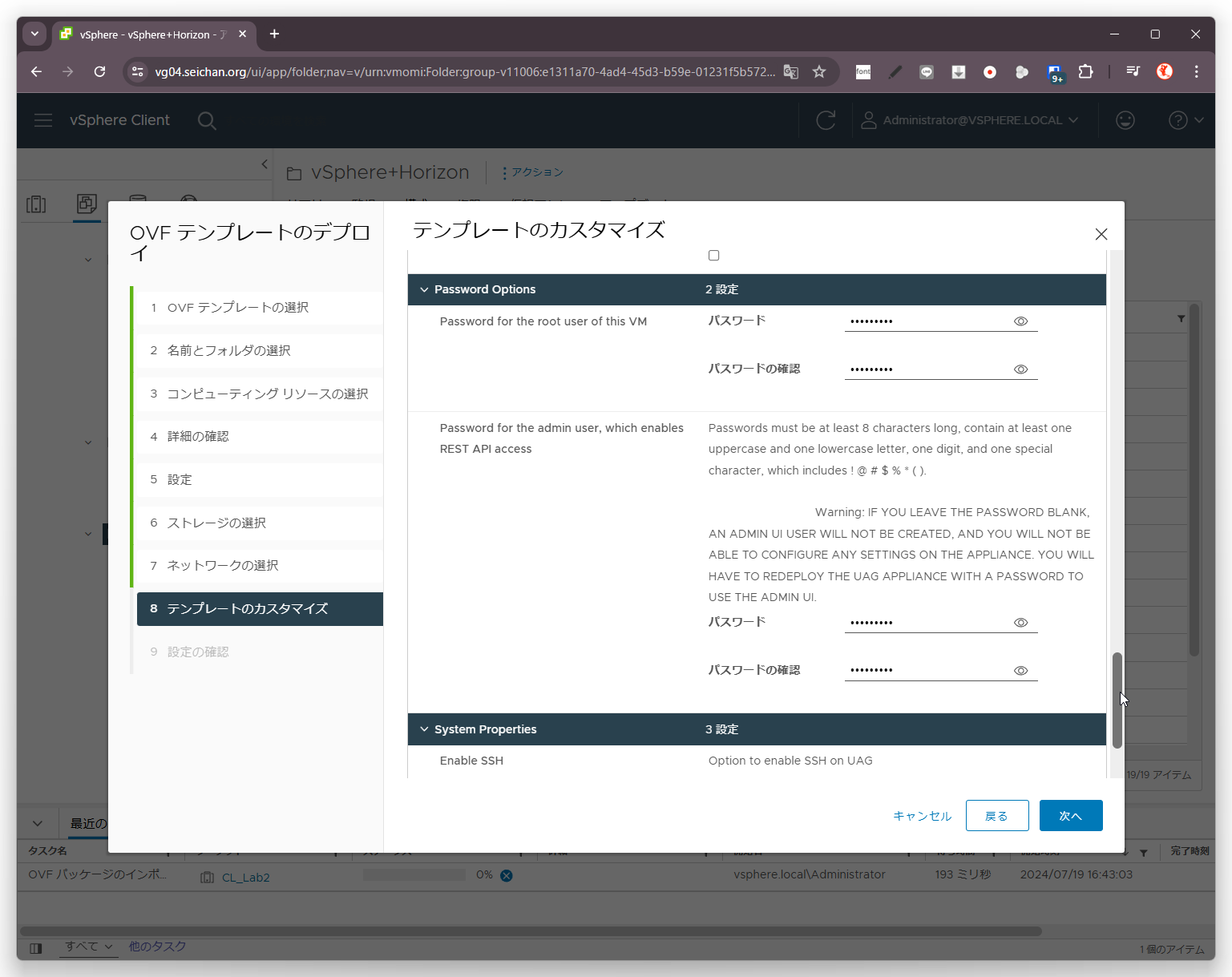

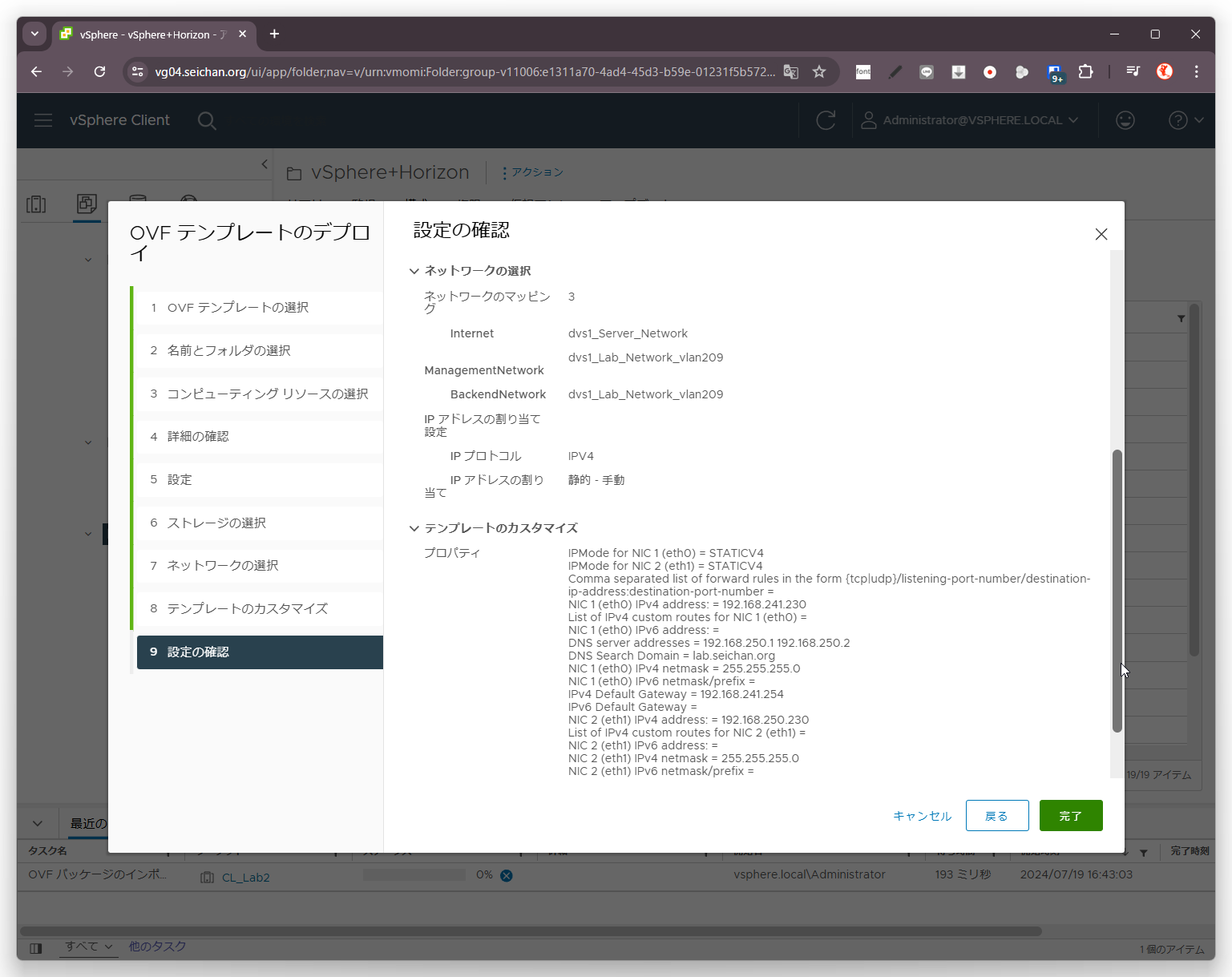

「テンプレートのカスタマイズ」では Unified Access Gateway のホストやネットワーク (IP アドレスやルートテーブル) の設定を行います.

- IPMode for NIC X (ethX)

インターフェイスにどのように IP アドレスを割り当てるかを指定します.

今回は2つの NIC 共に STATICV4 を選択しています.

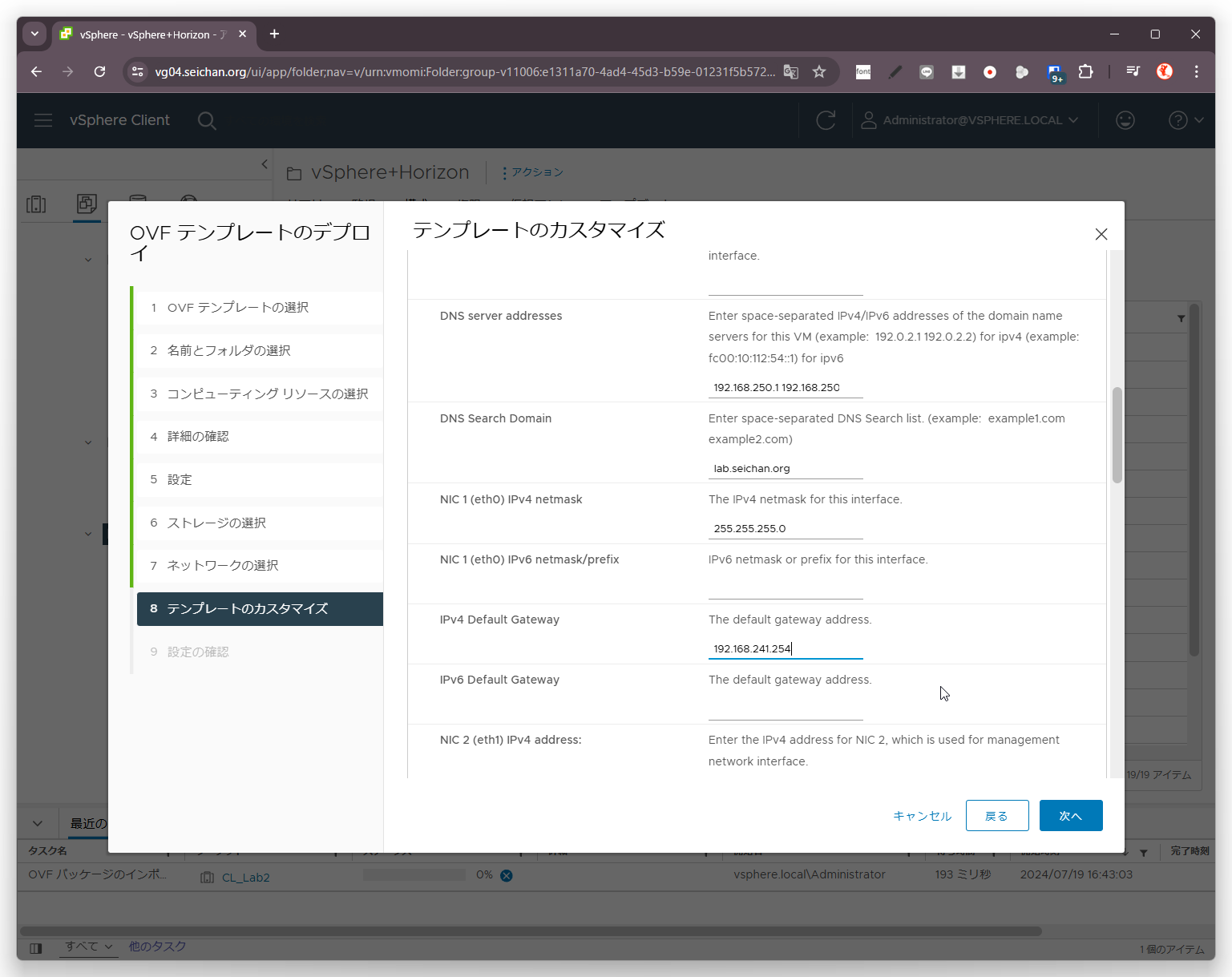

- DNS Server addressses

Unified Access Gateway が参照する DNS サーバーを設定します.複数の DNS サーバーを指定する場合はスペースで区切って複数の DNS サーバーを指定します. - DNS Search Domain

ドメイン名無しの DNS 検索において付与するドメイン名を設定します. - NIC 1 (eth0) IPv4 netmask

外部向けインターフェイスの IPv4 サブネットマスクを設定します. - NIC 1 (eth0) IPv6 netmask/prefix

外部向けインターフェイスの IPv6 サブネットマスク/プレフィックスを設定します. - IPv4 Default Gateway

外部向けインターフェイスの IPv4 ゲートウェイ (デフォルトゲートウェイ) を設定します. - IPv6 Default Gateway

外部向けインターフェイスの IPv6 ゲートウェイ (デフォルトゲートウェイ) を設定します.

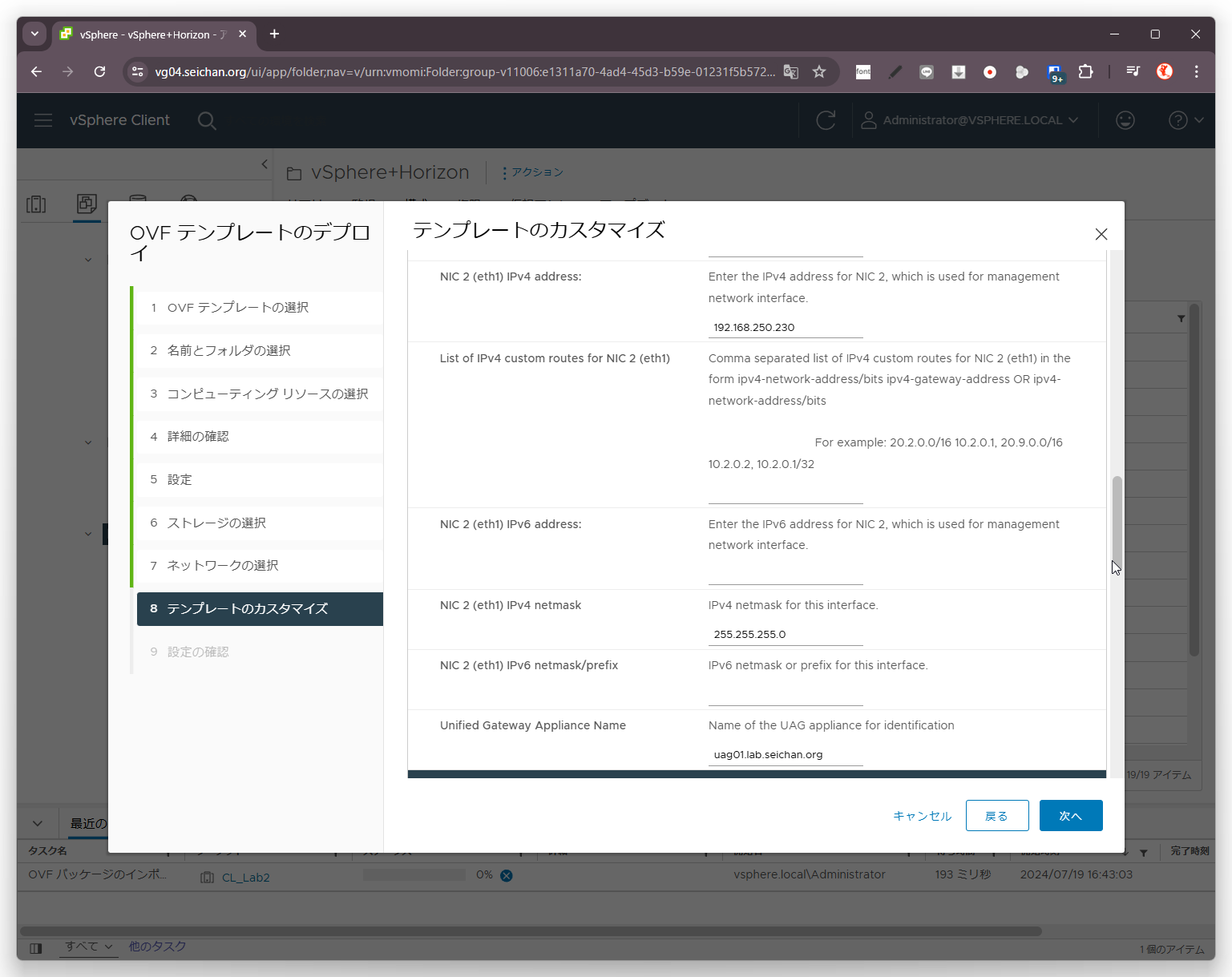

- NIC 2 (eth1) IPv4 address

内部・管理向けインターフェイスの IPv4 サブネットマスクを設定します. - List of IPv4 custom routes for NIC 2 (eth1)

内部・管理向けのルーティングを個別に指定したい場合に利用します.デフォルトゲートウェイだけでは成り立たない場合に追加する必要があります.

記載の方法は <ターゲットネットワーク/ネットマスク> <ゲートウェイアドレス> となります.

192.168.0.0/24 10.0.0.1 のようにスペースで区切って記載します.

複数のルートテーブルを設定する必要がある場合カンマ「,」で区切って列挙します.

192.168.0.0/24 10.0.0.1, 192.168.1.0/24 10.0.0.1 のように列挙していきます. - NIC 2 (eth1) IPv6 address

内部・管理向けインターフェイスの IPv6 サブネットマスク/プレフィックスを設定します. - NIC 2 (eth1) IPv4 netmask

内部・管理向けインターフェイスの IPv4 サブネットマスクを設定します. - NIC 2 (eth1) IPv6 netmask/prefix

内部・管理向けインターフェイスの IPv6 サブネットマスク/プレフィックスを設定します. - Unified Gateway Appliance Name

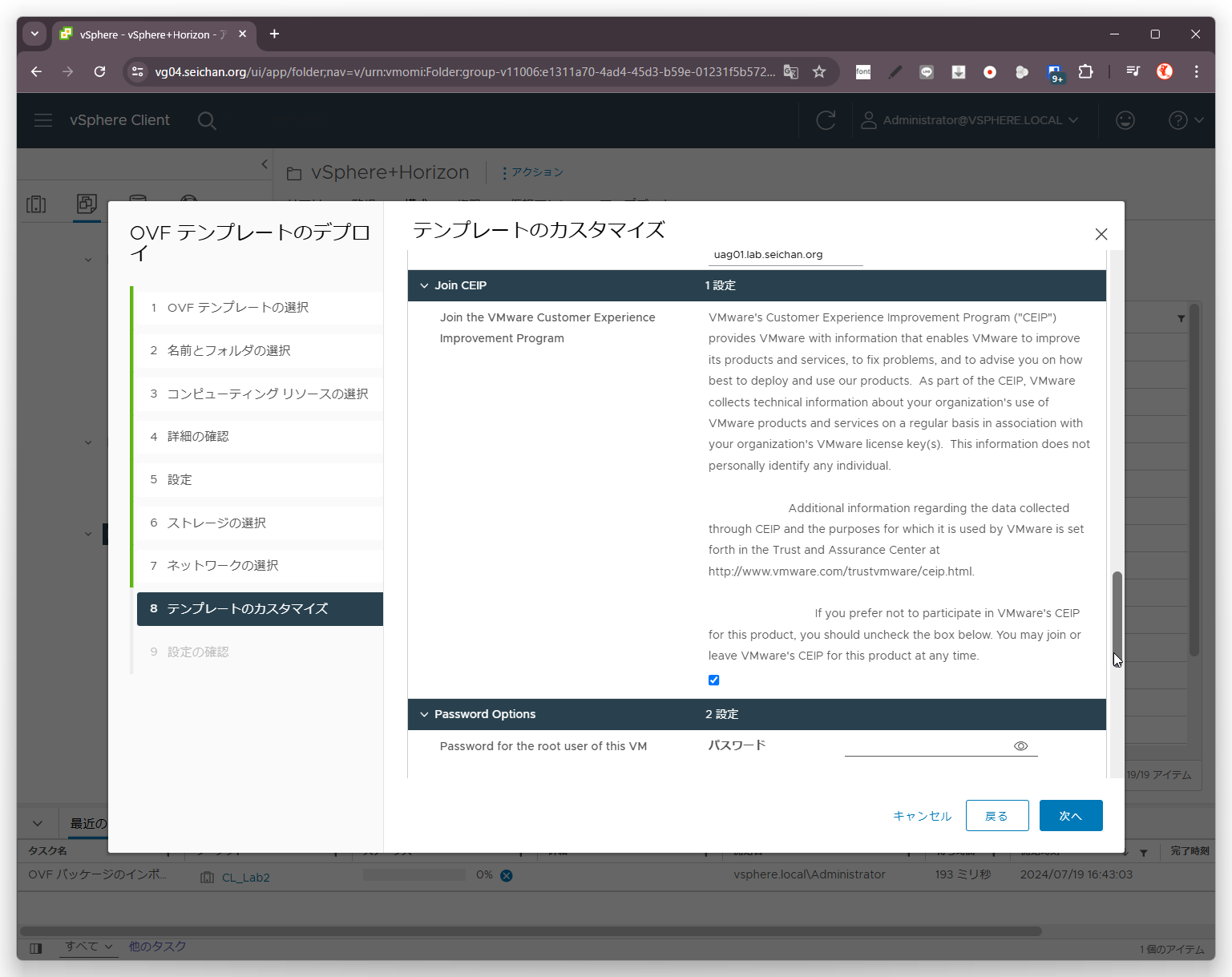

- Join the VMware Customer Experience Improvement Program

Customer Experience Improvement Program(CEIP) に参加するかどうかを決定します.

- Password for the root user of this VM

Unified Access Gateway アプライアンスの OS にログインする際のアカウント (root アカウント) のパスワードを設定します. - Password for the admin user, which enables REST API access

Unified Access Gateway アプライアンスの WebUI および REST API で利用するアカウント (admin アカウント) のパスワードを設定します.

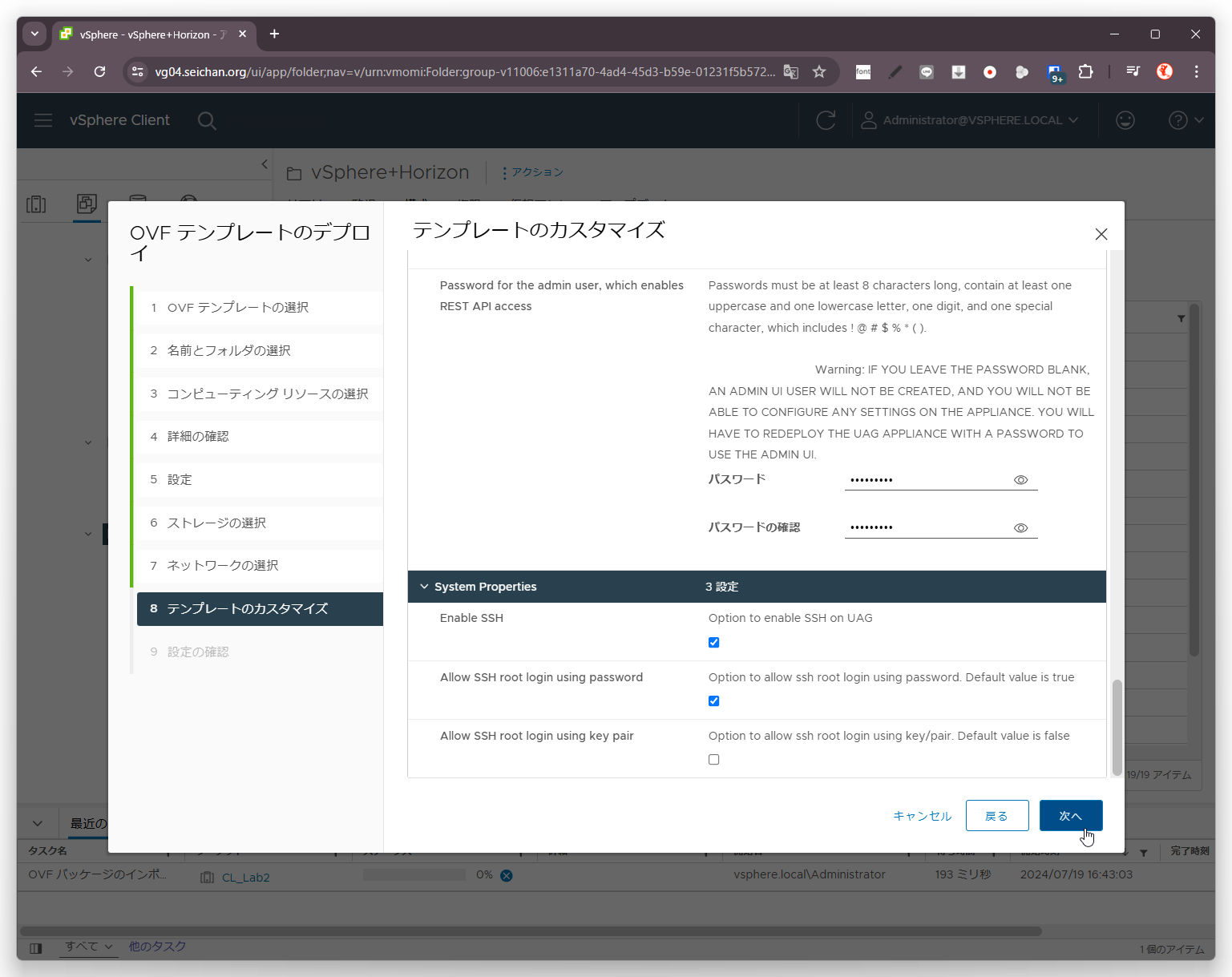

- Enable SSH

Unified Access Gateway アプライアンスの OS に SSH ログインを許可するかどうかを決定します. - Allow SSH root login using password

SSH アクセスにおいて root アカウントのログインでパスワード認証を許可するかどうかを決定します. - Allow SSH root login using key pair

SSH アクセスにおいて root アカウントのログインで公開鍵認証を許可するかどうかを決定します.

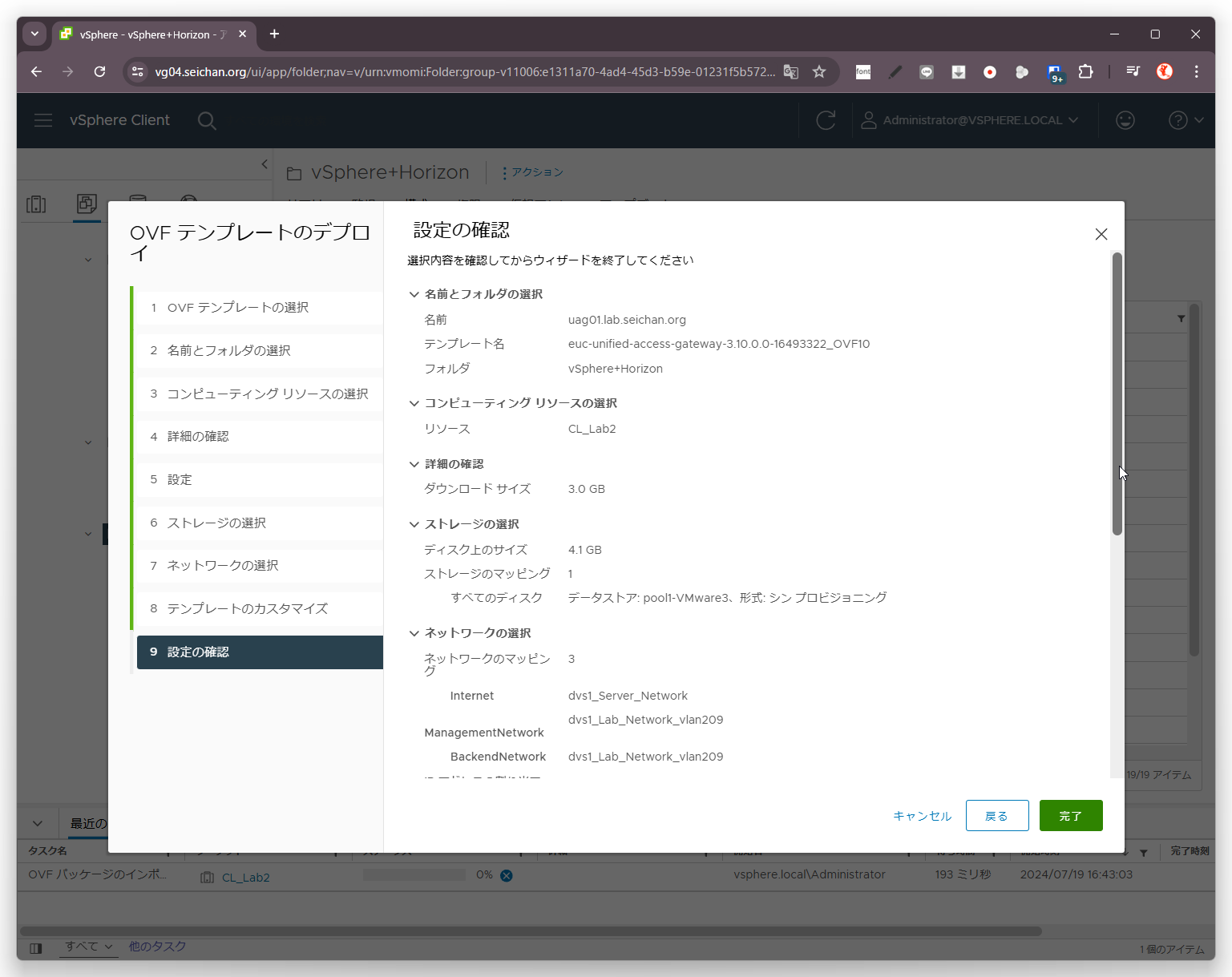

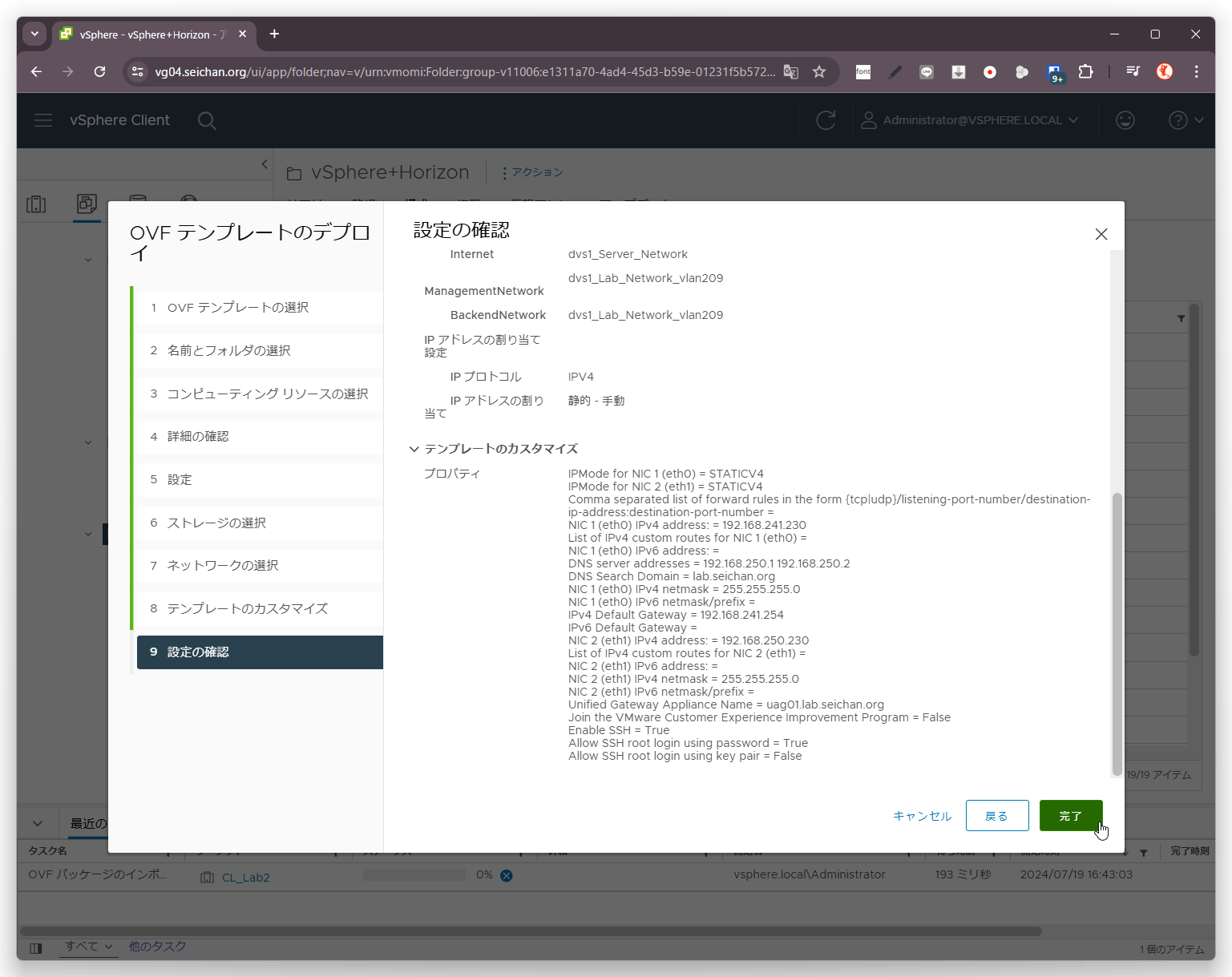

「設定の確認」で今までの設定内容を確認し,内容に問題が無ければ「完了」をクリックします.

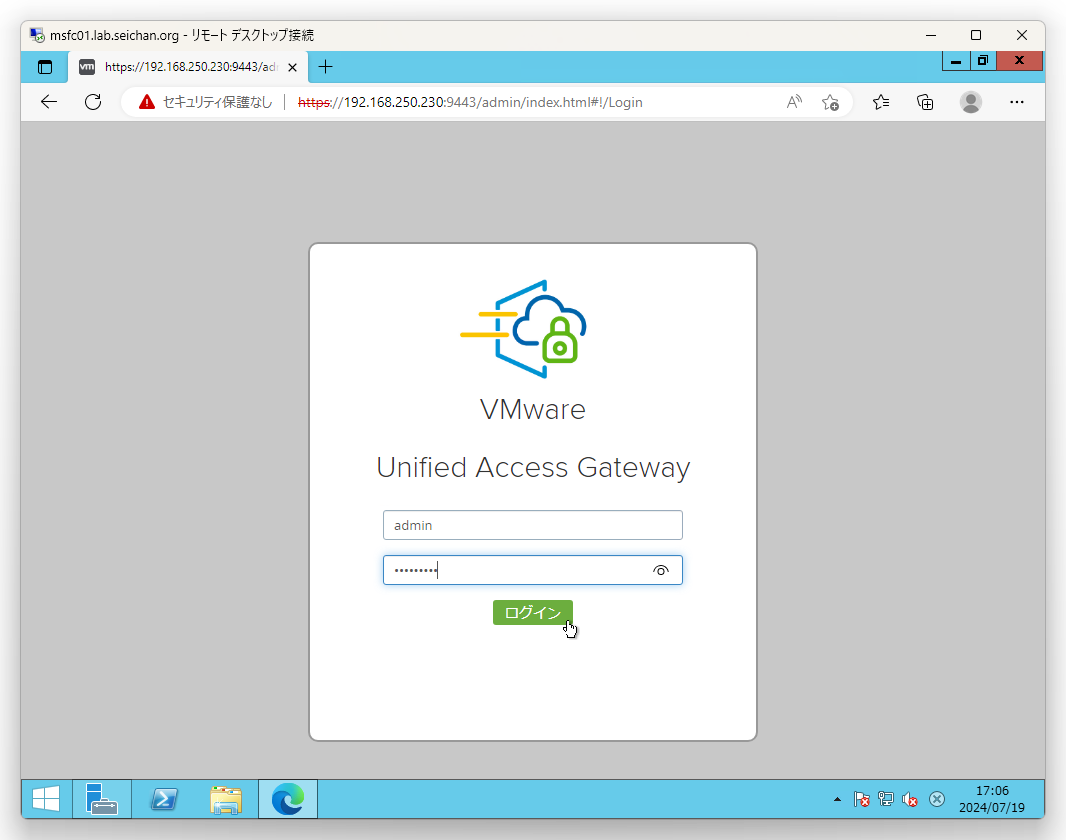

Unified Access Gateway の起動と管理画面アクセス

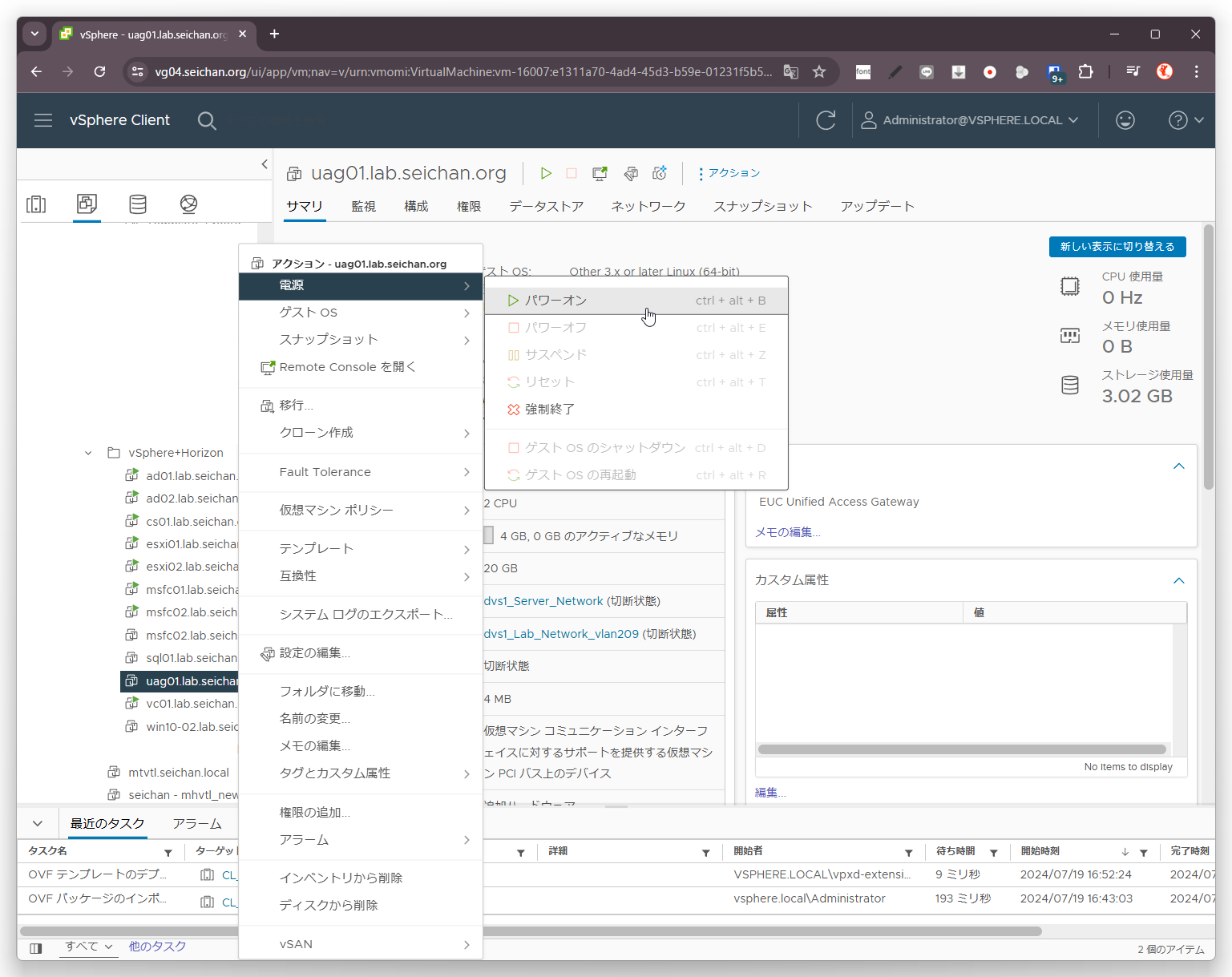

アプライアンスの展開が完了したら,仮想マシンを選択,右クリックでメニューを表示し「電源」-「パワーオン」をクリックして仮想マシンを起動します.

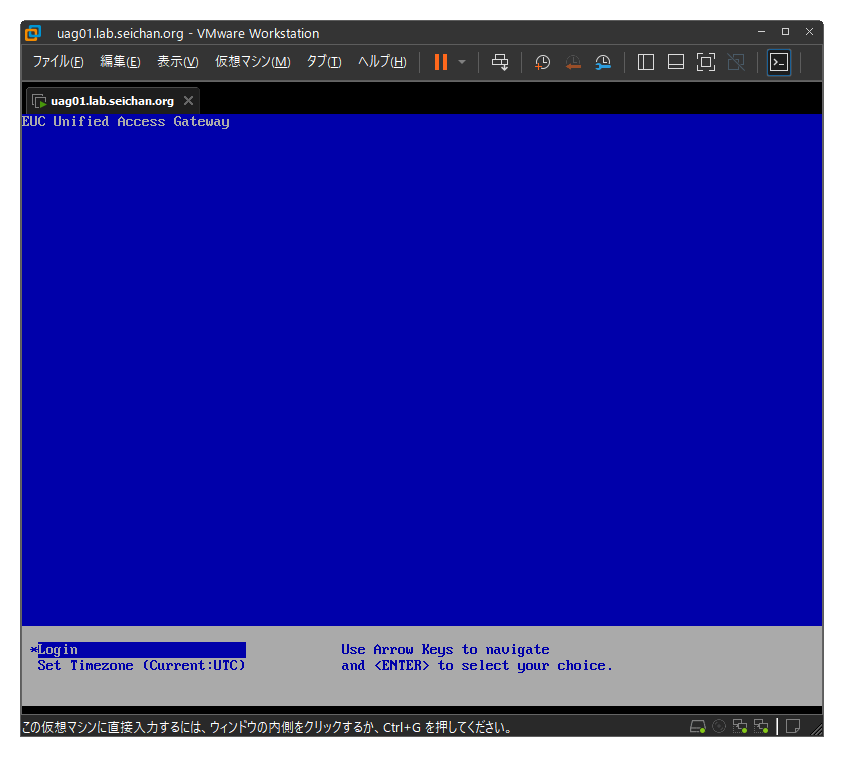

起動が完了すると仮想マシンコンソールでは次のような画面が表示されます.

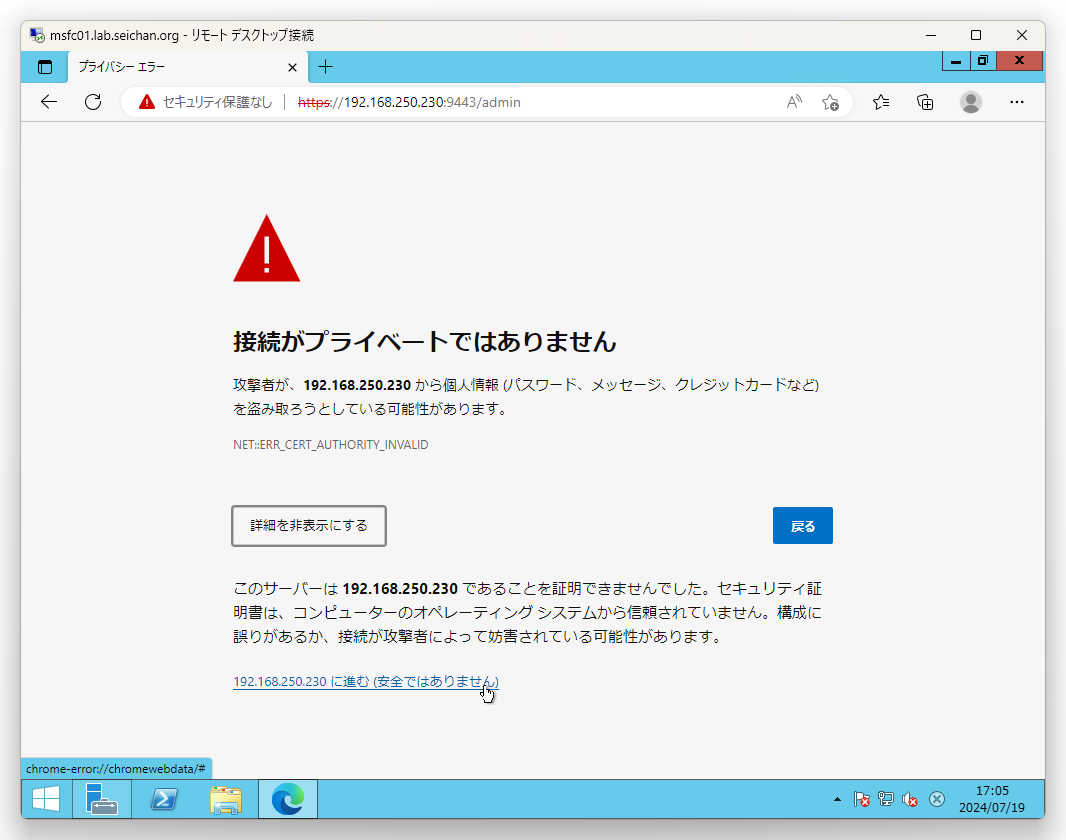

アプライアンスが起動したら,管理画面のアクセスも可能になります.

長くなりましたので今回はここまでとし,次回は Unified Access Gateway の最低限の設定と外部からの接続のテストを解説します.

コメント